新冠疫情帶來工作方式的劇變,其中遠端工作的興起是最顯著的變化之一。由於許多辦公室和工作場所關閉或限制人數,公司被迫採用遠端工作模式維持營運,因此日漸依賴技術和數位通訊工具,如視訊會議、即時通訊和專案管理軟體。遠端工作可以避免遠距離通勤,且允許更靈活的時間安排,已經改變了許多員工的工作與生活平衡方式。隨著遠端工作的興起,許多員工已經適應這一模式,將其視為未來工作的必要條件。同樣地,許多組織也發現了遠端工作的優勢,有些甚至將其視為吸引新員工的潛在激勵工具。

然而,也有組織發現遠端工作存在一些潛在風險。如果您的組織需要處理敏感資料,如財務或醫療資訊,您應採取強有力的控制措施保護客戶資訊,以履行《金融服務現代化法案》、限制公布醫療資訊的聯邦法律所規定的義務以及對客戶的義務。但哪些控制措施可以防止駭客(或有 IT 技能的好奇鄰居)透過員工家用網路存取這些資訊?

家用網路風險

任何 IT 專業人士都可以告訴您可能影響家用網路或電腦安全的潛在風險。大多數使用者通常不像 IT 專業人士那樣瞭解情況,因此可能沒有同等的「畏懼」(或技術能力),去充分保護家用網路。在工作中用過家用網路的所有 IT 專業人士幾乎都可以證明,許多家用網際網路用戶使用的路由器或其他網路設備均未設定密碼保護(詳見下文)。大多數家庭的數據機 / 路由器由有線電視和網際網路服務供應商提供,有預設密碼。很多用戶不是刪除密碼,就是改為更容易記住的密碼(通常更容易破解)。

很多人願意為了方便而犧牲安全或隱私(社群媒體、智慧手機的興起及其他多數技術趨勢均可證明),一點都不足為奇。所以,如果家用網路沒有密碼強度要求,就會有很多人將密碼設為「password」。1 這種情形十分普遍,而全球最常用的密碼之一就是「au4a83」。如果沒有看出其中關聯,請使用臺灣地區鍵盤輸入,再使用您喜歡的翻譯軟體就會發現,它就是中文的「密碼」一詞。事實證明,近 70% 的家用網路密碼都屬於「使用普通軟體幾分鐘就能破解」的範疇。2 人們應該留意企業敏感資料在這種環境下可能面臨的風險。

雖然簡單制定一項政策、確保遠端工作員工的家用網路「安全」並不困難,但這又會帶來什麼實際後果?它是否涵蓋無保護網路可能被入侵的所有方式?就像在您公司的主要辦公室(或機房)內部一樣,您可能面臨下列風險:

- 沒有保護的 Wi-Fi 網路: 如果員工連接沒有保護的 Wi-Fi 網路,其數據可能被駭客攔截和竊取。其中可能包括公司敏感資訊,如登錄憑證、財務資料和客戶資訊。

- 網路釣魚攻擊: 居家辦公員工可能更易受到網路釣魚攻擊,攻擊者會使用詐騙電子郵件或其他方法誘騙員工透露敏感資訊。其中可能包括登錄憑證、財務資料和其他公司資訊。

- 惡意軟體攻擊: 惡意軟體是用於損害或利用電腦系統的軟體。如果員工使用的電腦未充分安裝防毒軟體(或防毒軟體未定期更新),其裝置更易受到惡意軟體攻擊,公司資料可能因此遭到竊取或損壞。

- 實體安全風險: 居家辦公的員工可能不會採取如同在辦公室環境的實體安全措施。例如,如果員工的裝置或資訊放在公共場所無人看管,或者員工家中失竊,那麼他人就可能接觸到這些裝置或資訊。

- 缺乏備份和復原的方案: 如果員工裝置丟失、被盜或損壞,可能沒有備份或復原方案來恢復重要資料,這可能導致組織永久丟失資料。

同時,這背後還存在許多潛在風險,如影子 IT、軟體系統過期、防火牆配置不良,甚至出於方便使用或惡意複製意圖,未經授權將敏感資料傳輸至其他裝置。這些威脅使得問題更加複雜,尤其是考慮到三分之一的美國家庭存在電腦感染惡意軟體的情況。3 事實上,圖 1 詳細說明了因遠端工作造成的資料洩露與非遠端工作造成的資料洩露間有 100 萬美元的成本差額。

圖 1:資料洩漏成本的平均差額

資料來源:IBM4

當然,除了遠端工作帶來的風險,您的組織在辦公室內仍將面臨其他風險,如零時差漏洞、內部威脅和潛在第三方資料洩露風險。

管理風險還是謹慎平衡風險與法規遵循?

最棘手的問題是:「怎麼辦?」

在「完美」的世界裡,我們可以為家用網路制定若干規定,讓公司掌控防火牆設置和要求設定 Wi-Fi 網路密碼,且可促使軟體更新和遠端關閉裝置,使不法分子無法復原資料。當然,如果我們談論的是家用網路,這可能既不合法,也不可行。

至於組織要求遠端工作員工就其家用網路實施特定安全措施,其合法性將取決於具體情況和適用法律。通常,組織有權實施安全措施保護其機密資訊和智慧財產,但對遠端工作員工,尤其是使用個人裝置或家用網路的員工,組織能夠要求的範圍往往受到限制。例如,隱私權法律可能會限制組織可針對個人裝置要求採取的安全措施類型。

正如您可想像,這樣的思路可能是個無底洞,相較於研究當地隱私權法律、修改僱傭協議以及監控 / 執行對私人裝置的安全要求所花費的成本,可能無法帶來符合效益的風險管理成果。

因此,避開這種思路、直接發放公司裝置可能是更好的選擇。比起單純允許員工使用個人家用裝置,公司根據僱傭協議和合理使用政策,由 IT 部門先行設定裝置,再發放使用,擁有更多明顯優勢。公司發放的筆記型電腦或平板電腦可以帶有遠端關閉功能、自動備份服務和監控軟體,以利 IT 部門確定用戶是否定期更新裝置。

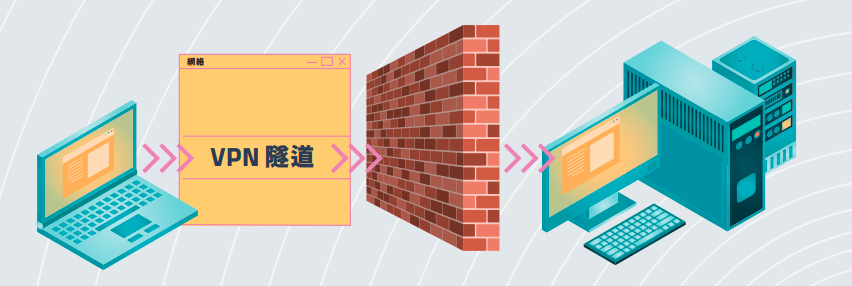

此外,可制定軟體和作業系統政策,強制要求設定密碼、配置防火牆和安裝軟體。裝置可以「強制」經由安全 VPN 連入公司伺服器,甚至可將裝置設定為絕不被發現,即使在私人網路中亦無法發現。圖 2 展示了 VPN 如何在存取網際網路時保護用戶資訊。

圖 2:VPN 隧道圖示

資料來源:Website Rating5

剩餘風險

當然,答案並不會像「公司發放裝置和 VPN」這麼簡單。在我們生活的世界中,可行解決方案往往並不簡單,即使是很優秀的解決方案也常常存在漏洞。據報告,自新冠疫情爆發以來,有 20% 的組織經歷過遠端工作員工引發的一些網路攻擊問題。6 即使在上述環境中,員工仍有可能試圖(並可能成功)將公司發放裝置上儲存的資料轉移至個人裝置。文件傳輸可以使用電子郵件(並非始終安全)和文件共享網站。甚至組織本身的雲端備份供應商也可能被用來將文件從安全網路轉移至私人裝置。

員工將企業敏感資料轉移至個人裝置進行工作,可能出於各種原因,其中多數可能並無惡意。部分可能原因列出如下:

- 便利性: 員工可能偏好使用個人裝置處理資料,因為這樣更加方便。例如,其個人裝置可能裝有特定軟體或工具,而這些軟體或工具在其工作裝置上不可使用。

- 靈活性: 員工可能需要在正常工作時間外或在無法進入公司網路的地點處理資料。例如,在旅途中。

- 高效性: 員工可能認為使用個人裝置處理資料效率更高,這可能是因為他們更熟悉個人裝置,或能更妥善掌控其作業環境。

- 協作性: 員工可能需要與同樣使用個人裝置處理資料的其他人員合作,或者需要與組織外的人員分享資料。

- 安全問題: 員工可能擔憂工作裝置或組織網路的安全,認為個人裝置比公司發放的裝置更安全(可能事實並非如此)。(IT 人員,我時刻關注你們。)

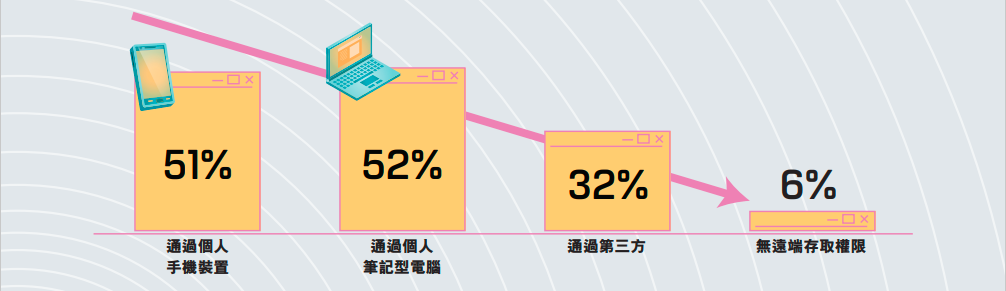

員工選擇使用個人裝置處理資料可能還有其他原因,如公司發放裝置出現故障,希望使用更強大的處理能力或進行多任務處理,或者當使用者一邊工作一邊瀏覽網站,就希望使用個人電腦而非公司發放的裝置。圖 3 顯示組織遠端工作員工比例很高。

製圖:Ronald Bohn

資料來源:Cybertalks.org7

遠端工作環境中的資料丟失或被盜風險並非不能管理,但必須理解並盡可能量化此類職能的相關風險。

制定明確的政策程序和員工培訓,執行存取控制措施(如公司發放裝置和 VPN 存取權限),即使無法全面消除所有風險,也有助於降低資料丟失和被盜風險。這些控制措施以及清晰的溝通可以有效阻止遠端工作員工出現許多更嚴重的安全違規行為。

公司文化也將在未來的遠端工作中發揮重要作用。相較於不滿工作或職位且不忠於公司的員工,對組織更忠誠並理解遠端工作可能是種特權而非權利的員工,比較不可能違反安全規定。

結語

就像任何新興的技術或趨勢,我們不會立刻得到一個「完美」的答案。若要降低上文討論的複雜風險,可能需要多管齊下,隨技術、文化和員工期望的不斷發展變化而持續改進。

在等待完美解決方案出現的同時,我們至少可以確認遠端工作的相關風險,採取目前可用的最佳控制措施,自行決定可接受的風險程度。

Ronald Bohn,Verittas Risk Advisors 模型驗證服務總監,美國紐約州紐約市, ron.bohn@verittas.com

- Rhett Jones,“Why ‘ji32k7au4a83’ is a Remarkably Common Password”(為什麼“ji32k7au4a83”是特別常見的密碼),Gizmodo,2019 年 3 月 4 日,https://gizmodo.com/WHY-JI32K7AU4A83-IS-A-REMARKABLY-COMMON-PASSWORD-1833045282

- Lee Mathews,“70% Of Passwords For Home Wi-Fi Networks Are Terrible”(70% 的家庭 Wi-Fi 網路密碼非常糟糕),《富比士》,2021 年 10 月 28 日,https://www.forbes.com/sites/leemathews/2021/10/28/70-of-passwords-for-home-wi-fi-networks-are-terrible/?sh=57b7f24f4c62

- “The Facts”(事實),美國網路安全和基礎設施安全局, https://www.cisa.gov/be-cyber-smart/facts

- “Report: Cost of a data breach 2022”(2022 年資料洩露成本報告),IBM,https://www.ibm.com/reports/data-breach

- “What is VPN Tunnel?”(什麼是 VPN 隧道?),Website Rating,https://www.websiterating.com/vpn/glossary/what-is-vpn-tunnel/

- “20 percent of organizations experienced breach due to remote worker,Labs report reveals”(Labs 報告顯示有 20% 的組織發生過遠端工作員工造成資料洩露問題),Malwarebytes Labs,2020 年 8 月 20 日,https://www.malwarebytes.com/blog/news/2020/08/20-percent-of-organizations-experienced-breach-due-to-remote-worker-labs-report-reveals

- Pete Nicoletti,“Remote work security statistics in 2022”(2022 年遠端工作安全統計資料),Cybertalk.org,2022 年 3 月 31 日, https://www.cybertalk.org/2022/03/31/remote-work-security-statistics-in-2022/